10 Astuces Cybersecurity Époustouflantes Pour Protéger Votre Vie Numérique des Menaces Invisibles en 2024

Dans le paysage numérique actuel en constante évolution, la protection de votre présence en ligne est devenue plus cruciale que jamais. Explorons dix stratégies de cybersécurité révolutionnaires qui vous aideront à renforcer votre vie numérique contre les menaces sophistiquées en 2024 et au-delà.

1. Mise en œuvre de l'architecture Zero Trust

L'époque de la confiance implicite dans votre réseau est révolue. Adoptez le principe « ne jamais faire confiance, toujours vérifier » en mettant en œuvre une architecture Zero Trust. Cette approche exige que tous les utilisateurs, qu'ils soient à l'intérieur ou à l'extérieur du réseau de votre organisation, soient authentifiés, autorisés et continuellement validés avant d'accéder aux applications et aux données.

2. Détection des menaces basée sur l'IA

Tirez parti de l'intelligence artificielle et des systèmes d'apprentissage automatique pour identifier et répondre aux menaces en temps réel. Les outils de sécurité modernes basés sur l'IA peuvent analyser les modèles, détecter les anomalies et répondre aux menaces potentielles plus rapidement que les mesures de sécurité traditionnelles.

3. Chiffrement post-quantique

Avec l'informatique quantique à l'horizon, les méthodes de chiffrement traditionnelles pourraient devenir vulnérables. Commencez à mettre en œuvre une cryptographie résistante à l'informatique quantique pour garantir que vos données restent sécurisées à l'ère post-quantique. Cela inclut l'adoption des dernières normes cryptographiques post-quantiques recommandées par le NIST.

4. Authentification biométrique multifactorielle

L'authentification biométrique améliorée combine plusieurs identifiants biologiques tels que les empreintes digitales, la reconnaissance faciale et les modèles vocaux. Cette approche multicouche réduit considérablement le risque d'accès non autorisé et de vol d'identité.

5. Orchestration automatisée de la sécurité

Mettez en œuvre des plateformes d'orchestration, d'automatisation et de réponse de sécurité (SOAR) pour rationaliser les opérations de sécurité. Ces systèmes peuvent détecter, analyser et répondre automatiquement aux incidents de sécurité, réduisant ainsi le temps de réponse et les erreurs humaines.

6. Calcul préservant la confidentialité

Utilisez le chiffrement homomorphe et les enclaves sécurisées pour traiter les données sensibles tout en préservant la confidentialité. Cette approche révolutionnaire permet d'effectuer des calculs sur des données chiffrées sans exposer les informations sous-jacentes.

7. Gestion des identités basée sur la blockchain

Mettez en œuvre des solutions d'identité décentralisées utilisant la technologie blockchain. Cette approche donne aux utilisateurs plus de contrôle sur leurs informations personnelles tout en fournissant des identités numériques sécurisées et vérifiables.

8. Maillage de sécurité IoT

Créez un maillage de sécurité complet autour de vos appareils IoT. Cela implique la mise en œuvre de la micro-segmentation, de la surveillance continue et de la gestion automatisée des correctifs pour tous les appareils connectés à votre réseau.

9. Plateformes de sécurité natives du cloud

Adoptez des plateformes de sécurité natives du cloud qui offrent une protection intégrée dans plusieurs environnements cloud. Ces plateformes offrent des contrôles de sécurité unifiés, une surveillance automatisée de la conformité et une détection avancée des menaces pour les actifs basés sur le cloud.

10. Formation à la sensibilisation à la sécurité 2.0

Investissez dans une formation à la sensibilisation à la sécurité de nouvelle génération qui utilise la réalité virtuelle et la ludification. Ces expériences immersives aident les utilisateurs à mieux comprendre et à répondre aux cybermenaces modernes grâce à des scénarios pratiques.

Meilleures pratiques de mise en œuvre :

- Mettre à jour régulièrement tous les logiciels et systèmes

- Effectuer des audits de sécurité périodiques

- Maintenir des sauvegardes chiffrées

- Surveiller le dark web pour détecter d'éventuelles fuites de données

- Développer et tester des plans de réponse aux incidents

- Utiliser des gestionnaires de mots de passe et générer des mots de passe complexes

- Activer les mises à jour automatiques pour les correctifs de sécurité

La route à suivre

Alors que les cybermenaces continuent d'évoluer, rester en avance sur les risques potentiels exige une vigilance et une adaptation constantes. Ces dix mesures de cybersécurité fournissent une base solide pour la protection de vos actifs numériques en 2024 et au-delà. N'oubliez pas que la cybersécurité n'est pas une configuration ponctuelle, mais un processus continu qui nécessite des mises à jour et des améliorations régulières.

Prêt à faire passer vos connaissances en cybersécurité au niveau supérieur ? Visitez 01TEK pour explorer notre gamme complète de cours et de ressources sur la cybersécurité. Nos programmes dirigés par des experts vous aideront à maîtriser ces techniques de sécurité avancées et vous prépareront aux défis du paysage numérique de demain.

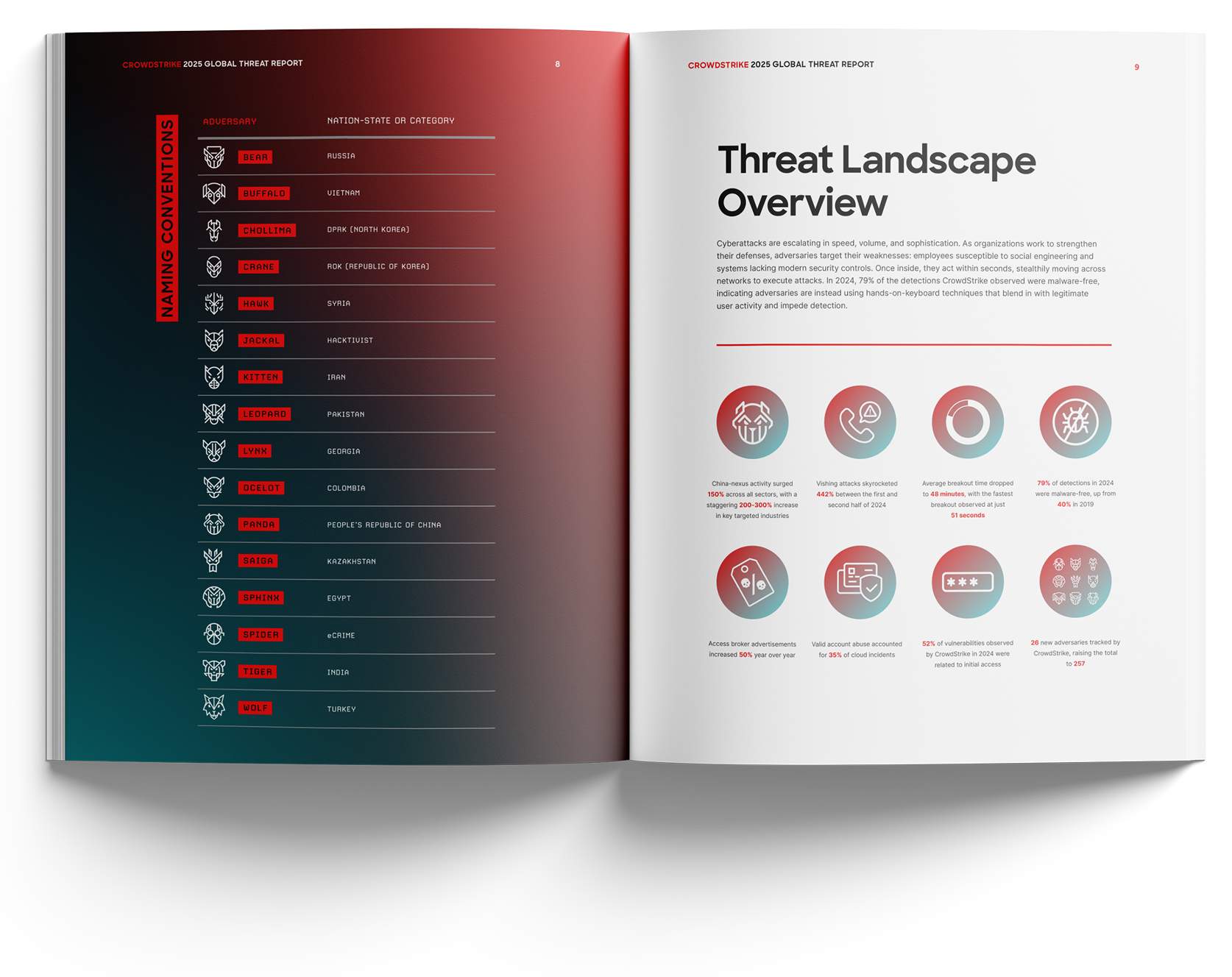

Sources : 1. CrowdStrike Global Threat Report 2. Guide de cybersécurité de l'Université de San Diego 3. DoD Cyber Exchange 4. Centre canadien pour la cybersécurité 5. Cadre de cybersécurité du NIST 6. Perspectives de cybersécurité du Forum économique mondial

Formal education will make you a living; self-education will make you a fortune.

Jim Rohn, author and speaker