10 اختراقات مذهلة للأمن السيبراني ستحمي حياتك الرقمية من التهديدات الخفية في عام 2024

في ظل المشهد الرقمي سريع التطور اليوم، أصبحت حماية وجودك على الإنترنت أكثر أهمية من أي وقت مضى. دعونا نتعمق في عشرة استراتيجيات أمن سيبراني رائدة من شأنها أن تساعد في تحصين حياتك الرقمية ضد التهديدات المتطورة في عام 2024 وما بعده.

1. تطبيق بنية عدم الثقة

لقد ولت أيام الثقة الضمنية في شبكتك. تبنّ مبدأ "لا تثق أبدًا، تحقق دائمًا" من خلال تطبيق بنية عدم الثقة. يتطلب هذا النهج أن يتم مصادقة جميع المستخدمين، سواء كانوا داخل أو خارج شبكة مؤسستك، وتفويضهم والتحقق من صحة بياناتهم باستمرار قبل الوصول إلى التطبيقات والبيانات.

2. الكشف عن التهديدات المدعوم بالذكاء الاصطناعي

استفد من أنظمة الذكاء الاصطناعي والتعلم الآلي لتحديد التهديدات والاستجابة لها في الوقت الفعلي. يمكن لأدوات الأمن الحديثة التي تعمل بالذكاء الاصطناعي تحليل الأنماط واكتشاف الحالات الشاذة والاستجابة للتهديدات المحتملة بشكل أسرع من تدابير الأمن التقليدية.

3. التشفير الجاهز للحوسبة الكمية

مع اقتراب الحوسبة الكمية، قد تصبح طرق التشفير التقليدية عرضة للخطر. ابدأ في تطبيق التشفير المقاوم للحوسبة الكمية لضمان بقاء بياناتك آمنة في عصر ما بعد الكم. وهذا يشمل اعتماد أحدث معايير التشفير لما بعد الكم التي أوصت بها NIST.

4. المصادقة البيومترية متعددة العوامل

تجمع المصادقة البيومترية المحسّنة بين معرفات بيولوجية متعددة مثل بصمات الأصابع والتعرف على الوجه وأنماط الصوت. يقلل هذا النهج متعدد الطبقات بشكل كبير من خطر الوصول غير المصرح به وسرقة الهوية.

5. التنسيق الأمني الآلي

قم بتطبيق منصات Security Orchestration, Automation, and Response (SOAR) لتبسيط العمليات الأمنية. يمكن لهذه الأنظمة الكشف عن حوادث الأمن وتحليلها والاستجابة لها تلقائيًا، مما يقلل من وقت الاستجابة والأخطاء البشرية.

6. الحوسبة التي تحافظ على الخصوصية

استخدم التشفير المتماثل والجُزُر الآمنة لمعالجة البيانات الحساسة مع الحفاظ على الخصوصية. يسمح هذا النهج الثوري بإجراء عمليات حسابية على البيانات المشفرة دون الكشف عن المعلومات الأساسية.

7. إدارة الهوية القائمة على بلوكتشين

قم بتطبيق حلول الهوية اللامركزية باستخدام تقنية بلوكتشين. يمنح هذا النهج المستخدمين مزيدًا من التحكم في معلوماتهم الشخصية مع توفير هويات رقمية آمنة وقابلة للتحقق.

8. شبكة أمان إنترنت الأشياء

أنشئ شبكة أمان شاملة حول أجهزة إنترنت الأشياء الخاصة بك. يتضمن ذلك تطبيق التقسيم الجزئي والرصد المستمر وإدارة التصحيح الآلي لجميع الأجهزة المتصلة بشبكتك.

9. منصات الأمن السحابية الأصلية

اعتماد منصات الأمن السحابية الأصلية التي توفر حماية متكاملة عبر بيئات سحابية متعددة. توفر هذه المنصات ضوابط أمنية موحدة ومراقبة امتثال آلية وكشفًا متقدمًا للتهديدات للأصول المستندة إلى السحابة.

10. التدريب على التوعية الأمنية 2.0

الاستثمار في تدريب الجيل التالي للتوعية الأمنية الذي يستخدم الواقع الافتراضي والألعاب. تساعد هذه التجارب الغامرة المستخدمين على فهم التهديدات السيبرانية الحديثة والاستجابة لها بشكل أفضل من خلال سيناريوهات عملية.

أفضل الممارسات للتطبيق:

- تحديث جميع البرامج والأنظمة بانتظام

- إجراء عمليات تدقيق أمنية دورية

- الاحتفاظ بنسخ احتياطية مشفرة

- مراقبة الويب المظلم بحثًا عن تسريبات بيانات محتملة

- وضع واختبار خطط الاستجابة للحوادث

- استخدام مديري كلمات المرور وإنشاء كلمات مرور معقدة

- تمكين التحديثات التلقائية لتصحيحات الأمان

الطريق إلى الأمام

مع استمرار تطور التهديدات السيبرانية، يتطلب البقاء في صدارة المخاطر المحتملة يقظة وتكيفًا مستمرين. توفر هذه التدابير العشرة للأمن السيبراني أساسًا قويًا لحماية أصولك الرقمية في عام 2024 وما بعده. تذكر أن الأمن السيبراني ليس إعدادًا لمرة واحدة ولكنه عملية مستمرة تتطلب تحديثات وتحسينات منتظمة.

هل أنت مستعد لنقل معرفتك بالأمن السيبراني إلى المستوى التالي؟ تفضل بزيارة 01TEK لاستكشاف مجموعتنا الشاملة من دورات وموارد الأمن السيبراني. ستساعدك برامجنا التي يقودها خبراء على إتقان تقنيات الأمن المتقدمة هذه وإعدادك لتحديات المشهد الرقمي للغد.

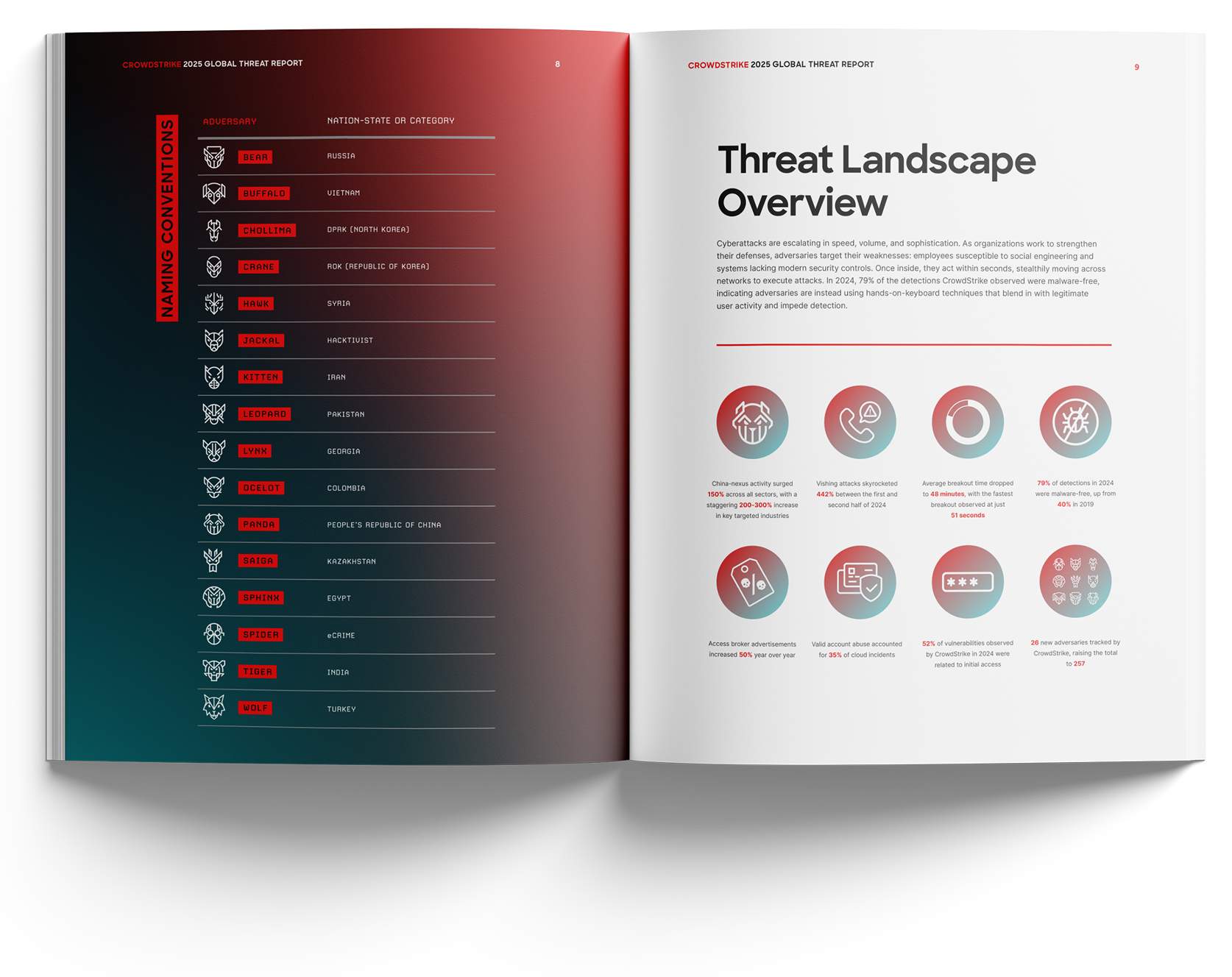

المصادر: 1. CrowdStrike Global Threat Report 2. University of San Diego Cybersecurity Guide 3. DoD Cyber Exchange 4. Canadian Centre for Cyber Security 5. NIST Cybersecurity Framework 6. World Economic Forum Cybersecurity Outlook

Formal education will make you a living; self-education will make you a fortune.

Jim Rohn, author and speaker